2019-09-10

信息时代越来越发达,黑客或者恶意员工攻击系统、盗取数据获得的利益也越来越大。然而单点单面的防护已经无法有效的保护系统安全、降低数据泄露的风险了。

最近两年,网络信息安全形势愈加严峻,安全事件频发且非常严重。国外,委内瑞拉全国停电,俄罗斯50多家大型企业遭到未知攻击者勒索,万豪酒店5亿客户数据泄露;国内,某快递公司被暴出上亿条客户信息被黑客盗取,某酒店集团的1.3亿条用户以及2.4亿条开房记录泄露。

对此,如何构建科学防范、预警处置机制,才能有效、主动防控信息安全风险,显得至关重要。日志服务无论是在事前安全风险的监控与定位,还是事后的集中管理和审计,都扮演着重要的角色。普惠工程师结合多个日志产品的自身实践与使用心得,与各位分享安全防护中日志服务的几个关注点。

全量数据采集

数据驱动安全,现在的安全事件已经不再是单一的安全设备所能监测和防御的,往往需要结合多个设备和业务系统的数据,进行分析对比才能定位。因此,日志服务首先要确保全量数据的采集,包含网络设备、操作系统、安全设备、数据库、中间件以及各业务系统等。

海量数据处理

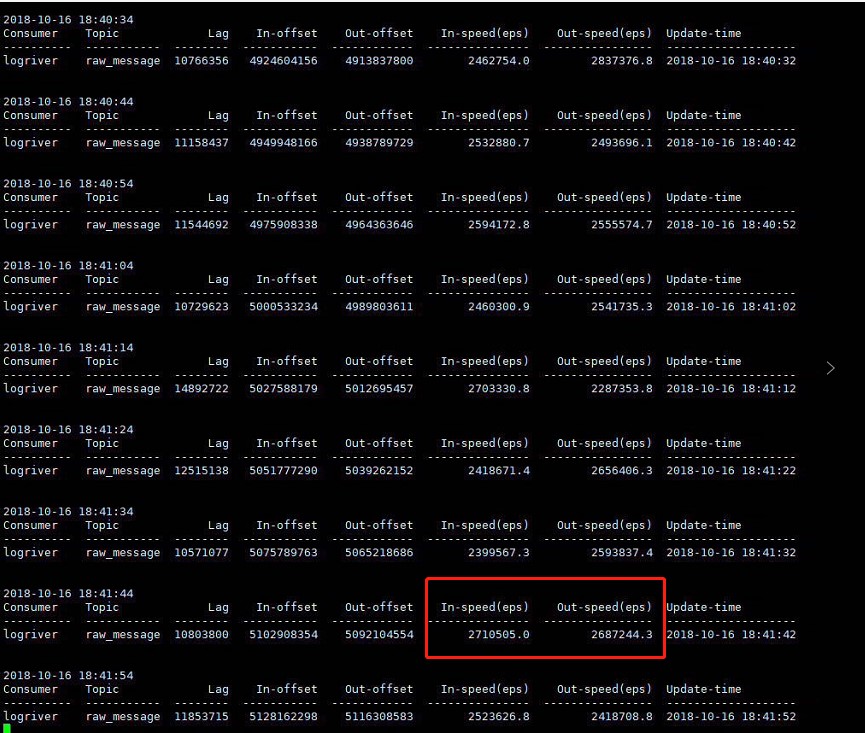

根据FileEye M-Trends 2018报告,企业组织的攻击从发生到被发现,一般经过了多达101天,其中亚太地区问题更为严重,一般网络攻击被发现是在近498天(超过16个月)之后。另一方面,根据报告,企业组织需要花费长达57.5天才能去验证这些攻击行为。例如上述快递公司的数据泄露时间中,从内部发现数据泄露到勘测发现首批犯案人员,花费了3个月左右,一直到追踪抓获主要犯案人员,时间跨度长达1年之久。因此,全量数据采集和分析的难点,不仅仅在于数据散乱、类型多样,还要保障海量(几百G甚至更多)数据处理的实时性,这就要求日志服务至少每秒能够处理上万条数据。

复杂告警逻辑

可疑安全事件的发现和定位,不再是依靠简单的阈值进行告警,而是需要多个设备、系统数据进行关联分析或者复杂计算。

例如:

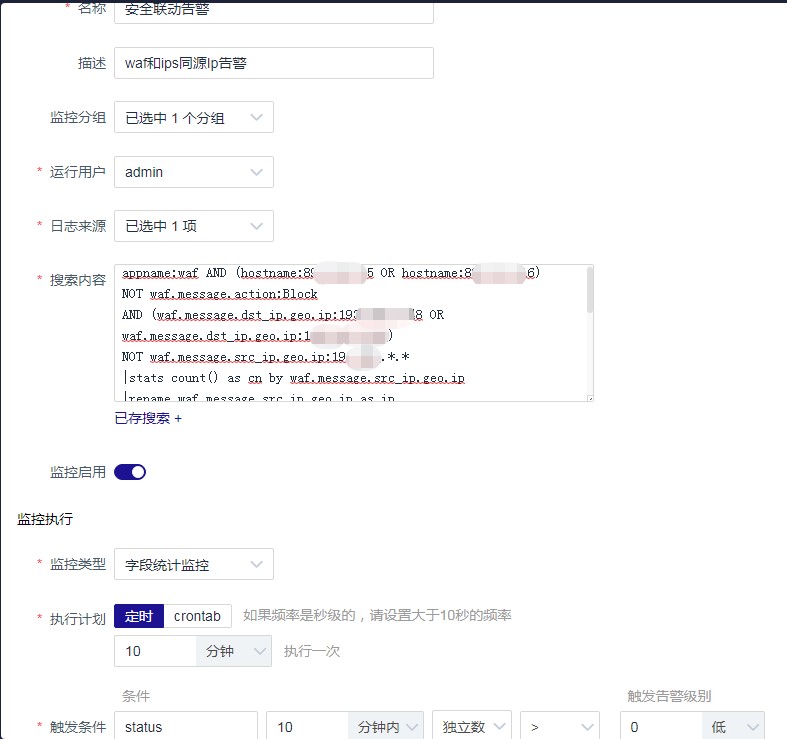

1 安全设备联动告警:

针对有可疑攻击的安全事件,可指定时间,指定多台安全设备显示同一攻击源IP的安全事件,对于相关源IP进行告警,能有效排除误报,确认为真实攻击。此番操作要求为同一区域内的相关设备,另外还要排除客户给出的可信地址,然后对各设备的可疑源地址进行匹配。

2 防火墙session时间过长告警:

部分sockets代理或者http代理要保持很长时间的会话,有进行内网扫描的嫌疑,因此超过一段时间的session会话可进行告警。此处需要合并session开始和结束的两条防火墙日志,并对时间进行处理得到session时长,根据此值筛选出过长的相应日志。

当然除了上述几点外,丰富的日志服务部署实施经验和安全防护场景积累也必不可少。普惠拥有多家金融机构和车联网日志服务部署经验,并且积累了上百种安全防护场景,想要了解更详细的信息,可以在文章下方给小编留言哦。

上一篇 :三大开源运维监控系统